mod1111222@

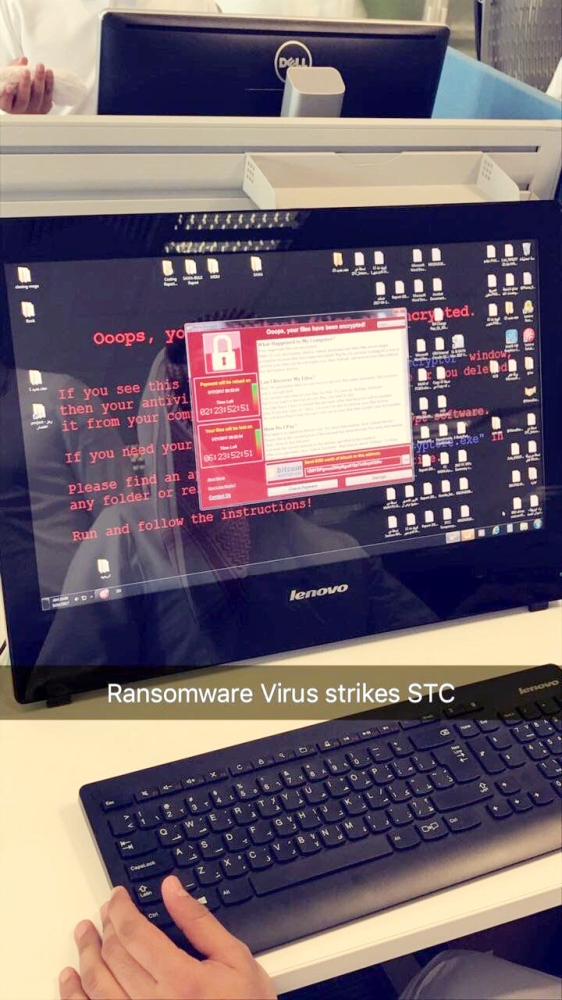

لاتزال الدول في العالم تترقب بقلق تجدد الهجمات الالكترونية من فيروس "الفدية"، بعد أن طال 150 دولة، تجاوزت 200 ألف شركة ومؤسسة، بما فيها دول عربية.

ومن جهة أخرى، انتقد خبراء أمن المعلومات غياب التنسيق والتعاون بين الدول الخليجية في ما يتعلق بمكافحة قرصنة المعلومات والهجمات الإلكترونية، مؤكدين أن التعاون بين الجهات والدول في المنطقة في أضعف حالاتها، حيث تعمل الجهات كل على حدة، ودون العمل بروح الفريق والتنسيق المشترك.

وأوضح المهندس عامر البشارات خبير الأمن المعلوماتي، أن الهجوم الإلكتروني «رانسوم وير» يعد الأكبر من نوعه من حيث حجم الاستهداف، والذي طال كثيرا من الدول العالمية، مضيفا، أن الحصيلة الأولية للهجوم الإلكتروني بلغت 74 دولة في العالم وتجاوزت ذلك العدد بكثير، مؤكدا تأثر مؤسسات رسمية في العديد من الدول العالمية، ولافتا إلى أن القطاع الصحي البريطاني إحدى ضحايا الهجوم الإلكتروني.

مشيرا إلى أن التوقيت الأخير للهجوم الإلكتروني حدد فجر (الجمعة) الماضي، متوقعا حصول موجات جديدة من نفس الهجوم، إضافة إلى وجود مؤشرات بموجات جديدة من هجوم شمعون.

وقال إن الاستثمار الأكثر في دول الخليج في مشاريع أمن المعلومات، وكذلك التنسيق في التدريب المستمر، إضافة إلى أن توظيف الكفاءات المدربة يمثل خطوات أساسية للتواصل في ما بينها لمواجهة تحديات أمن المعلومات، مشيرا إلى أنه في تجاهل مثل هذه الخطوات فلن يكون التعاون مثمرا، مشددا على أهمية زيادة التوعية قبل الاستثمار في شراء أجهزة تأمين أو أنظمة جديدة.

وأكد أن المملكة معرضة لهجمات إلكترونية جديدة، متوقعا أن تكون كبرى، إذ توجد مؤشرات على هجمات جديدة بالفعل خلال الفترة القادمة، ومرجحا أن تكون الهجمات القادمة على الأغلب أكثر تعقيداً، منتقدا عدم مواكبة معظم الجهات للمرحلة القادمة، فهي ليست على قدر كافٍ من الأمان بمواجهة هذه التحديات.

وقال نضال المسيري «خبير أمن المعلومات»، إن المافيا أو الشبكات تعمد لانتهاج أساليب عدة لاختراق المواقع الإلكترونية، وأساليب الاختراق في تطور مستمر سواء عبر زرع «دودة الإنترنت»، وهو برنامج يتم إنزاله على الإنترنت بطرق معنية بحيث يتجه إلى سيرفرات محددة، وتدخل عبر البريد الإلكتروني أو صورة معينة.

وأضاف، أن عملية حماية المواقع الإلكترونية تتم عبر خطوات عدة، منها الاحتفاظ بنسخة احتياطية للمواقع الإلكترونية بشكل دوري بحيث تتم استعادة البيانات مرة في حال تمت عملية اختراق ومسح البيانات، وعملية الاحتفاظ بالنسخة الاحتياطية تتم بطريقة يومية أو أسبوعية أو شهرية بحسب إستراتيجية المشرف على الموقع، إضافة لذلك فإن الخطوة الأخرى تتمثل في تأمين البرامج الموجودة على «السيرفر»، بحيث تكون مداخل البرامج معروفة، كذلك تحصين الجهاز المستخدم للدخول على «السيرفر»، إضافة للحرص على تشفير الاتصال وهناك العديد من الخطوات.

وشدد على ضرورة وجود عنصر متخصص ومؤهل لإدارة المواقع الإلكترونية (أمنيا وفنيا وتقنيا) مضيفا، أن عملية التعرف على محاولات الاختراقات تتم بطرق عدة منها تثبيت برنامج «الجدار الناري» بهدف رصد محاولات الاختراقات بحيث يكشف مصدره ووقته، وكذلك مواقع الاختراق، إضافة لمراقبة الشبكة المغذية «للسيرفر»، فضلا عن قيام الشركة المزودة «للسيرفر» بفصل الخدمة مؤقتا عن المواقع الإلكترونية المستهدفة التي تتعرض لهجوم كبير أو تعمد الشركة لتنبه إدارة المواقع بوجود حمل مكثف مما يوحي بمحاولة اختراق.

لاتزال الدول في العالم تترقب بقلق تجدد الهجمات الالكترونية من فيروس "الفدية"، بعد أن طال 150 دولة، تجاوزت 200 ألف شركة ومؤسسة، بما فيها دول عربية.

ومن جهة أخرى، انتقد خبراء أمن المعلومات غياب التنسيق والتعاون بين الدول الخليجية في ما يتعلق بمكافحة قرصنة المعلومات والهجمات الإلكترونية، مؤكدين أن التعاون بين الجهات والدول في المنطقة في أضعف حالاتها، حيث تعمل الجهات كل على حدة، ودون العمل بروح الفريق والتنسيق المشترك.

وأوضح المهندس عامر البشارات خبير الأمن المعلوماتي، أن الهجوم الإلكتروني «رانسوم وير» يعد الأكبر من نوعه من حيث حجم الاستهداف، والذي طال كثيرا من الدول العالمية، مضيفا، أن الحصيلة الأولية للهجوم الإلكتروني بلغت 74 دولة في العالم وتجاوزت ذلك العدد بكثير، مؤكدا تأثر مؤسسات رسمية في العديد من الدول العالمية، ولافتا إلى أن القطاع الصحي البريطاني إحدى ضحايا الهجوم الإلكتروني.

مشيرا إلى أن التوقيت الأخير للهجوم الإلكتروني حدد فجر (الجمعة) الماضي، متوقعا حصول موجات جديدة من نفس الهجوم، إضافة إلى وجود مؤشرات بموجات جديدة من هجوم شمعون.

وقال إن الاستثمار الأكثر في دول الخليج في مشاريع أمن المعلومات، وكذلك التنسيق في التدريب المستمر، إضافة إلى أن توظيف الكفاءات المدربة يمثل خطوات أساسية للتواصل في ما بينها لمواجهة تحديات أمن المعلومات، مشيرا إلى أنه في تجاهل مثل هذه الخطوات فلن يكون التعاون مثمرا، مشددا على أهمية زيادة التوعية قبل الاستثمار في شراء أجهزة تأمين أو أنظمة جديدة.

وأكد أن المملكة معرضة لهجمات إلكترونية جديدة، متوقعا أن تكون كبرى، إذ توجد مؤشرات على هجمات جديدة بالفعل خلال الفترة القادمة، ومرجحا أن تكون الهجمات القادمة على الأغلب أكثر تعقيداً، منتقدا عدم مواكبة معظم الجهات للمرحلة القادمة، فهي ليست على قدر كافٍ من الأمان بمواجهة هذه التحديات.

وقال نضال المسيري «خبير أمن المعلومات»، إن المافيا أو الشبكات تعمد لانتهاج أساليب عدة لاختراق المواقع الإلكترونية، وأساليب الاختراق في تطور مستمر سواء عبر زرع «دودة الإنترنت»، وهو برنامج يتم إنزاله على الإنترنت بطرق معنية بحيث يتجه إلى سيرفرات محددة، وتدخل عبر البريد الإلكتروني أو صورة معينة.

وأضاف، أن عملية حماية المواقع الإلكترونية تتم عبر خطوات عدة، منها الاحتفاظ بنسخة احتياطية للمواقع الإلكترونية بشكل دوري بحيث تتم استعادة البيانات مرة في حال تمت عملية اختراق ومسح البيانات، وعملية الاحتفاظ بالنسخة الاحتياطية تتم بطريقة يومية أو أسبوعية أو شهرية بحسب إستراتيجية المشرف على الموقع، إضافة لذلك فإن الخطوة الأخرى تتمثل في تأمين البرامج الموجودة على «السيرفر»، بحيث تكون مداخل البرامج معروفة، كذلك تحصين الجهاز المستخدم للدخول على «السيرفر»، إضافة للحرص على تشفير الاتصال وهناك العديد من الخطوات.

وشدد على ضرورة وجود عنصر متخصص ومؤهل لإدارة المواقع الإلكترونية (أمنيا وفنيا وتقنيا) مضيفا، أن عملية التعرف على محاولات الاختراقات تتم بطرق عدة منها تثبيت برنامج «الجدار الناري» بهدف رصد محاولات الاختراقات بحيث يكشف مصدره ووقته، وكذلك مواقع الاختراق، إضافة لمراقبة الشبكة المغذية «للسيرفر»، فضلا عن قيام الشركة المزودة «للسيرفر» بفصل الخدمة مؤقتا عن المواقع الإلكترونية المستهدفة التي تتعرض لهجوم كبير أو تعمد الشركة لتنبه إدارة المواقع بوجود حمل مكثف مما يوحي بمحاولة اختراق.